「最近、お客様から『メールが届いていない』と言われることが増えた」

「メルマガの開封率が急に下がった」

2024年以降、Gmailはなりすましメールやスパム対策を大幅に強化しました。これに対応していないと、正当なビジネスメールであっても迷惑メール扱いされたり、拒否されたりするリスクがあります。

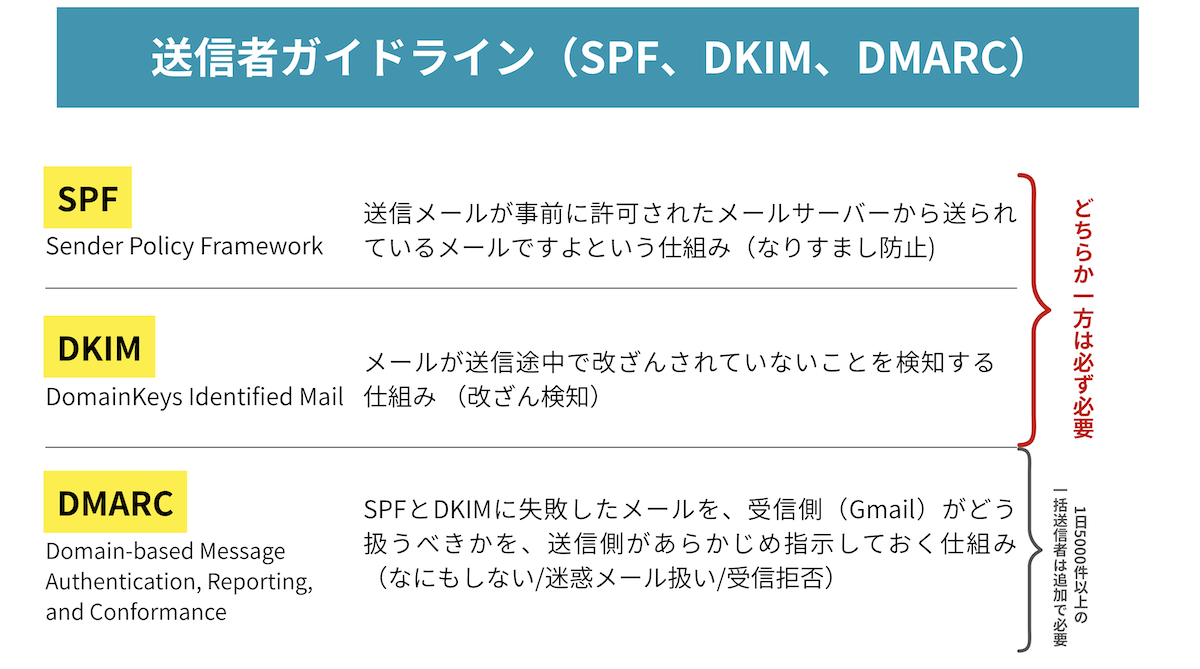

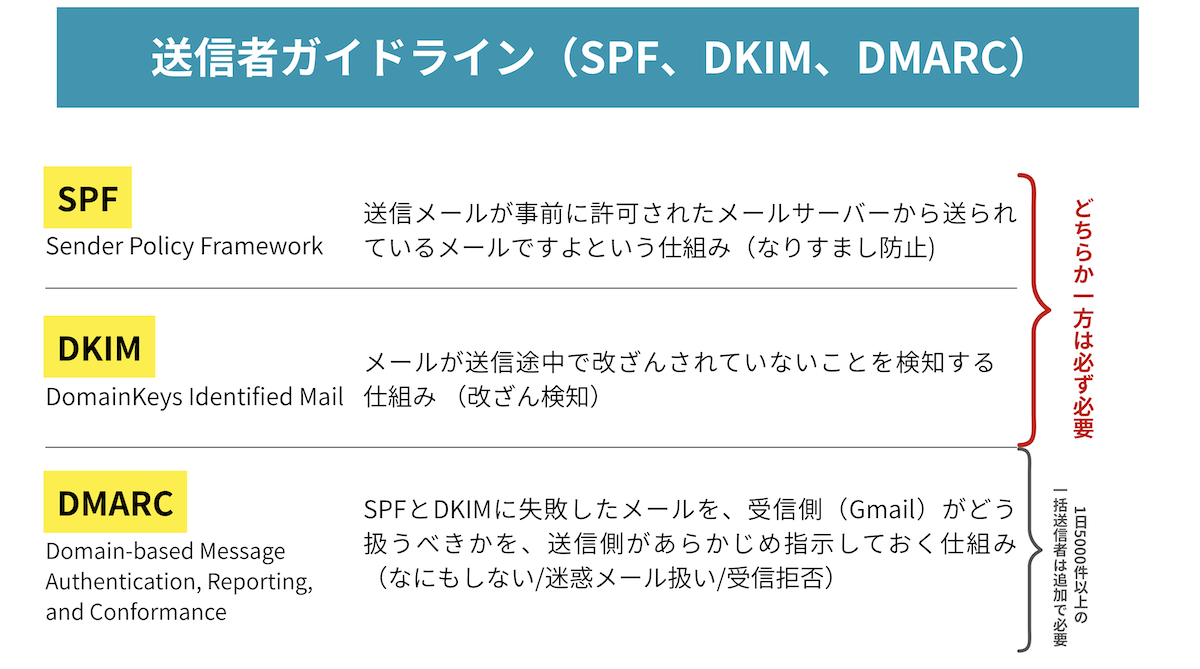

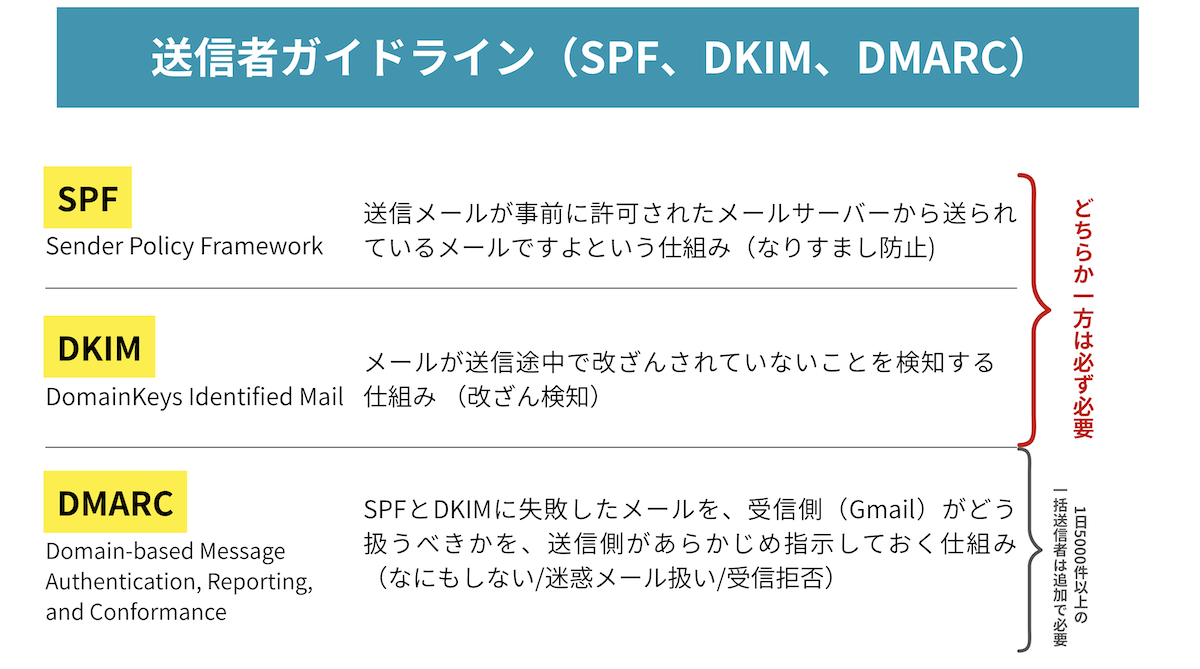

本記事では、2024年実施されたGmailへの送信者ガイドラインの説明と「メール認証(SPF・DKIM・DMARC)」について解説します。

Gmailガイドラインの具体的な要求事項

2024年からGmailはユーザーをフィッシング詐欺や迷惑メールから守るため、送信者に対して「身分証明(SPF・DKIM・DMARC)」を厳格に求めるようになりました。

メール送信者のガイドライン | Google Workspaceの管理者ヘルプ

この影響で2024年メールが届かなくなったって経験ある人も結構いらっしゃるのではないでしょうか。

Gmail「メール送信者のガイドライン」の要点

- 目的: なりすまし・迷惑メールの撲滅(メール送信者側へ送信者認証の仕組みの導入を要求)

- 対象: Gmailアカウント宛にメールを送るすべての送信者はSPF(身元確認)またはDKIM(改ざん検知)の仕組みを導入・PASSしている必要がある

- 罰則: ルール未対応のメールは拒否(ブロック)または迷惑メール扱い

今現在もSPF、DKIMのどちらも設定されていない(認証NG)の場合、Gmail側でメールが弾かれます。そのため、現在届いているメールは送信者側(プロバイダ側)で基本的に最低限SPFかDKIMの設定がされているケースがほとんどです。

また「1日5,000通以上送信する送信者さらにSPF・DKIMに加えてDMARCという仕組みも実装していないとメールを送信してもGmail側でうまく受信してくれません。

厳密にはこのほか、全ての送信者は迷惑メール率を 0.3%未満に抑えることが要件に入っています。また、1日5,000通以上送る一括送信者はさらにマーケティングメールにワンクリックでの登録解除機能(List-Unsubscribe)の実装が必須などの要件を設けていますがここでは割愛します。

関連メール送信者のガイドライン | Google Workspaceの管理者ヘルプ

SPF・DKIM・DMARCの仕組みと設定を解説

ここからは、SPF・DKIM・DMARCの仕組みと設定を解説していきます。※動画本編の10:24〜で解説

| SPF(Sender Policy Framework) | 送信メールが、事前に許可された(DNSレコードに設定されている)メールサーバーから送られていますよ、というメール認証の仕組み。 独自ドメインとは無関係のメールサーバーから送信されたメールでないことを証明する仕組み |

| DKIM(DomainKeys Identified Mail) | メールが送信途中で改ざんされていないことを証明するメール認証の仕組み(電子署名) |

| DMARC(Domain-based Message Authentication, Reporting, and Conformance | 前述のSPFとDKIMのどちらか、または両方に失敗したメールを、受信側(Gmail)がどう扱うべきかを、送信側があらかじめ指示しておく仕組み (そのまま受信して/迷惑メールに振り分けて/廃棄してから選択) |

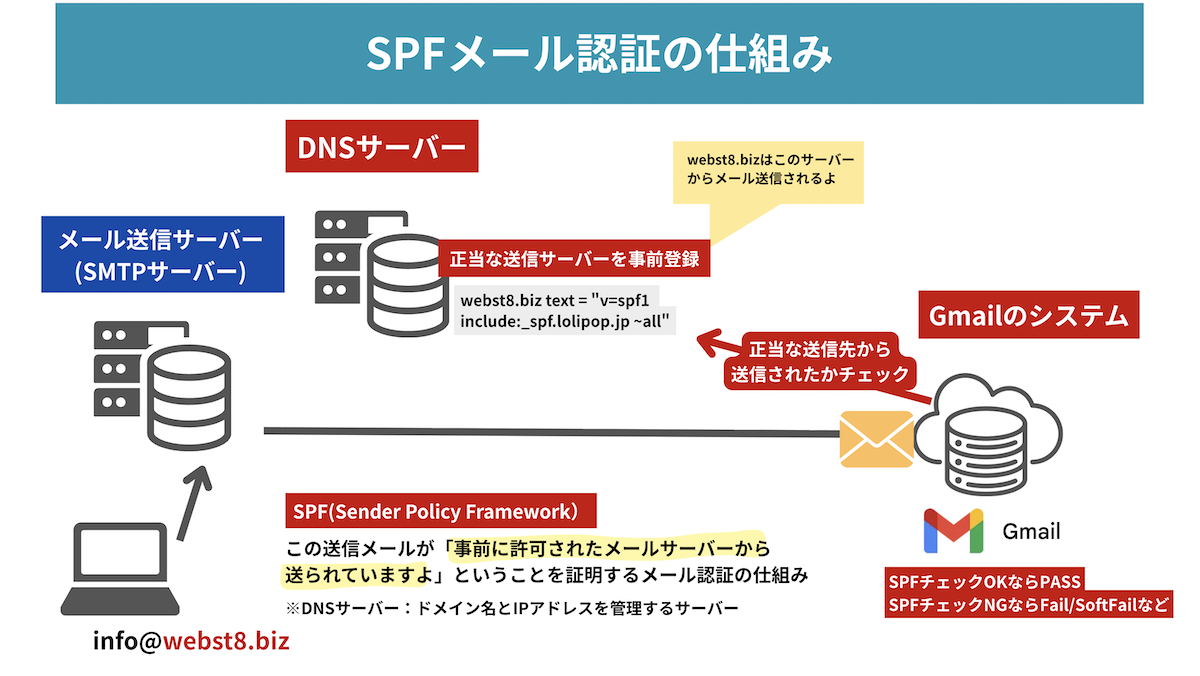

身元保証の仕組みSPFメール認証

まず1つ目、SPF(SPF = Sender Policy Framework)です。※動画本編の10:30〜で解説

これは、「この送信メールが、事前に許可されたメールサーバーから送られていますよ」ということを証明するものです。郵便での例えると、「差出人の住所」が正しいか確認するリストです。

具体的にいうと、DNSのレコードに「私(webst8.biz)からのメールは、このIPアドレス(例:123.45.67.89)のサーバー(郡)からしか送りません」と書き込んでおきます。

IPアドレスで指定する方法もあれば、includeを使って指定のドメイン配下から送信されるというような指定の仕方もできます。

下記のように指定の仕方はいくつかあり各サーバー会社によって微妙に書き方が異なっていることも多いです。

webst8.biz text = "v=spf1 include:_spf.lolipop.jp ~all"■さくらで(デフォルト)設定されているSPFレコードの例

webst8.biz text = "v=spf1 a:www12345.sakura.ne.jp mx ~all"■エックスサーバーで(デフォルト)設定されているSPFレコードの例

webst8.biz text = "v=spf1 +a:sv12345.xserver.jp +a:webst8.com +mx include:spf.sender.xserver.jp ~all例えば、~allの(~:チルダ)は指定以外のサーバー以外からのメールだった場合は配信できるが怪しいものとしてマークしてねという意味です(SoftFail)。

このチルダを-all(ハイフン)にすると指定したサーバー以外は許可しないFailにしてねという意味になります。

多くのサーバー(ドメイン)では、DNSレコード設定を自身でカスタマイズすることが可能ですが、ちょっとした書き方でミスが起こります。

たとえば複数のサーバーを送信元に指定しようとSPFレコードを複数記述すると失敗していしまいます(一行で収める記述をする必要がある)。

自身でレコードを記述・編集する際は注意する必要があります。

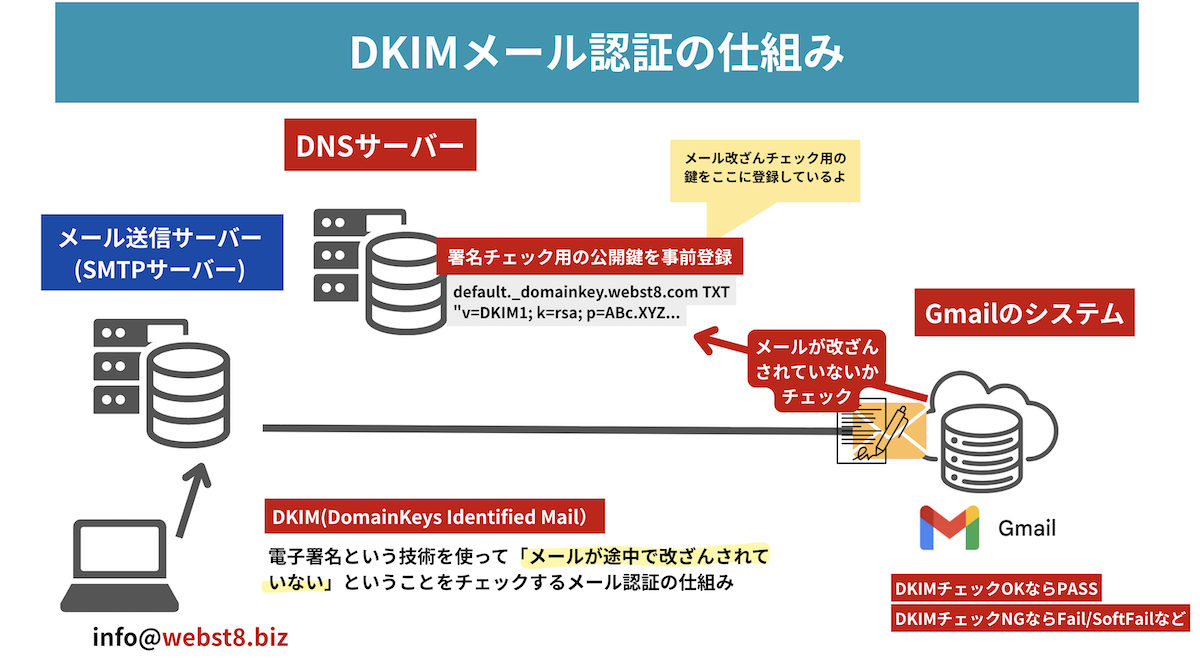

改ざんチェックの仕組みDKIMメール認証

2つ目、DKIM(*KIM = DomainKeys Identified Mail)は「メールが途中で改ざんされていないか」を確認する仕組みです。※動画本編の11:05〜で解説

郵便で例えると、現実世界で言うと、未開封シールが貼ってあって中身が変わっていないよね、っていう感じのものです。

具体的にはメールを送る側(サーバー)が、メール内容に基づいて計算した「電子署名」をメールに添付します。

受け取ったGmail側は、その署名を検証し、「うん、途中で誰も中身を書き換えていないし、確かに本人が送ったものだね。OK」と判断します。

中身がすり替えられていれば署名が合致しなくなるため、受信側は「これは改ざんされた可能性がある」と判断できます。

SPFはDNSレコードに指定のレコードを設定すれば実現できるのに対して、DKIMは秘密鍵と公開鍵をSMTPサーバー側で生成・導入していないとDNSレコードの記述だけでは実装できません。※DKIM対応していないサーバーであれば、契約者自身で設定ができません。

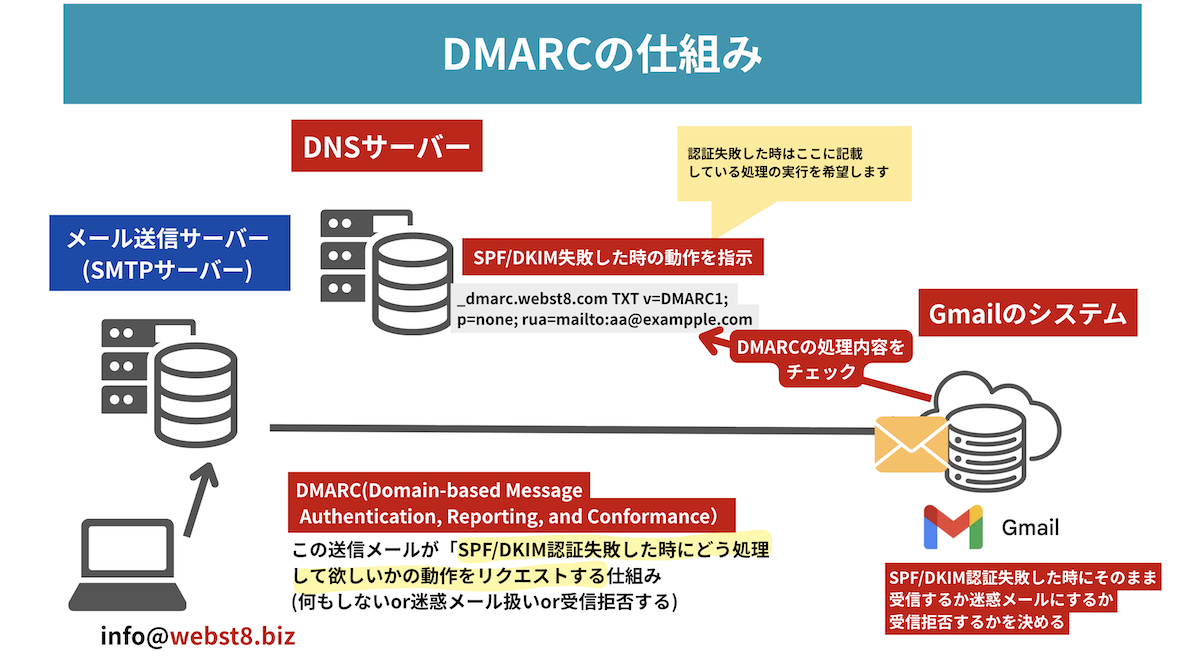

認証失敗したメールの処理方法を指示 DMARC

3つ目のDMARC(Domain-based Message Authentication, Reporting, and Conformance)は、先ほどのSPFとDKIMに失敗した(=偽物の可能性が高い)メールを、受信側(Gmail)がどう扱うべきかを、送信側があらかじめ指示しておく仕組みです。※動画本編の11:55〜で解説

「もしウチ(webst8.biz)を名乗る偽物が来たら、こう対処してください」という宣言です。

DMARCを設定することで、Gmail側は「偽物をどう扱えばいいか」が明確になり、送信側は「自分たちのドメインを勝手に使ったなりすましメール」が相手に届くのを防ぐことができます。

DMARCの設定で、私たちはGmail側に次のように指示できます。

- none: 何もしないで、とりあえず受信して

- quarantine: 迷惑メールフォルダに入れて(隔離)

- reject: 受信しないで拒否して(拒否)

Gmailの送信ガイドラインではnoneでもOKと言及されているので基本的には最初はnoneを指定しておき、問題なければ必要に応じてquarantineやrejectとより厳しくする手順が推奨されています。

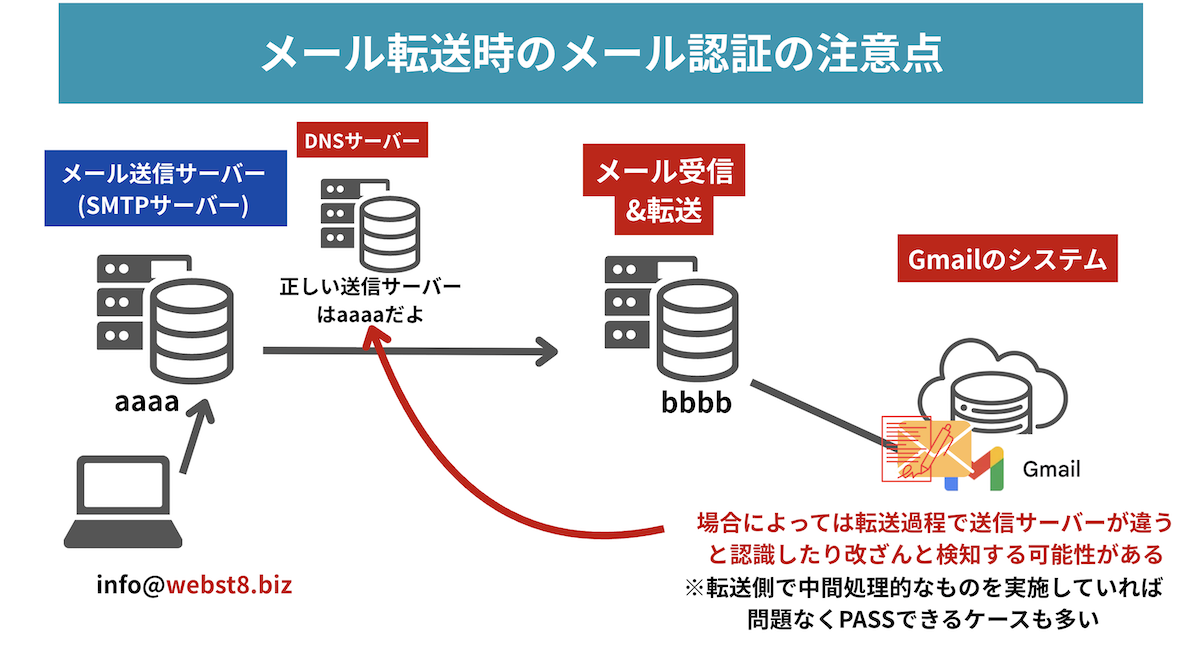

メール転送やメーリングリストで起こりうる認証問題

SPF・DKIM・DMARCの設定をしていても、「メールの自動転送」や「メーリングリスト運用」で、正当なメールなのにSPFやDKIMがFail(またはSoftFail)になってしまうケースがあります。※動画本編の12:34〜で解説

例えばメール転送処理の過程で送信サーバーが変わってしまうため、SPFで記述されたメールサーバーと違うと認識されたり、改ざんと認識されてしまう可能性があります。

ただし、サーバーサイドで中間処理をしてくれれば転送処理を挟んでもうまくパスできることもあります(サーバー仕様の問題なので契約者側での対応は難しい)

ARC

メール転送時にDKIM署名が失敗する問題を解決するために設計された仕組みです。メールを転送すると、件名や内容、ヘッダーが変更されることがあり、これがDKIMの検証で「失敗」と見なされることがあります。

ARC署名は、各中継サーバーがメールを認証した結果をヘッダーに追加します。

この履歴情報を使って、受信側のサーバーはメールの信頼性を判断できます。

これにより受信者はメールが正当なものであるかどうかを確認しやすくなり、フィッシングやなりすましを防ぎやすくなります。

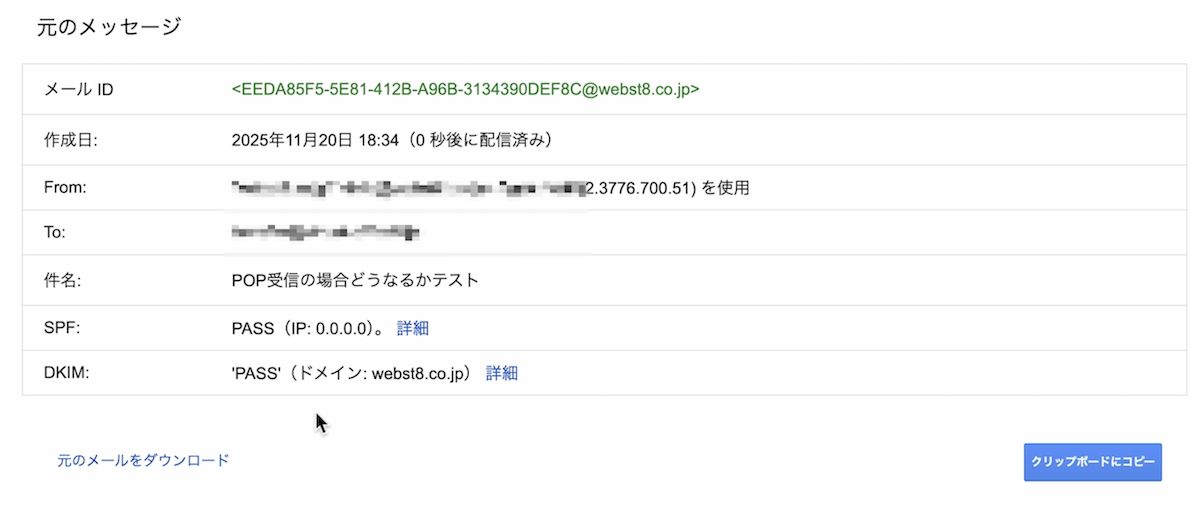

SPF・DKIM・DMARCがどうなっているか状況を確認する方法

対策が済んでいるかわからない場合は、以下の手順で確認することが可能です。

現状どうなっているかの確認方法

簡単なのはGmailで「メッセージのソースを表示」でヘッダー情報を確認する方法です。※動画本編の13:27〜で解説

PASSとなっていればOKです。一方、FAILやSOFTFAILとなっている場合は場合によっては対策が必要です。

なお、Googleが提供する 「Postmaster Tools」 にドメインを登録すると、自社のメールがGmailからどう評価されているか(迷惑メール率、ドメインの評判など)をグラフで確認できます。大量送信者は登録必須レベルのツールです。

Postmaster Tools のセットアップ | Google Workspace 管理者ヘルプ

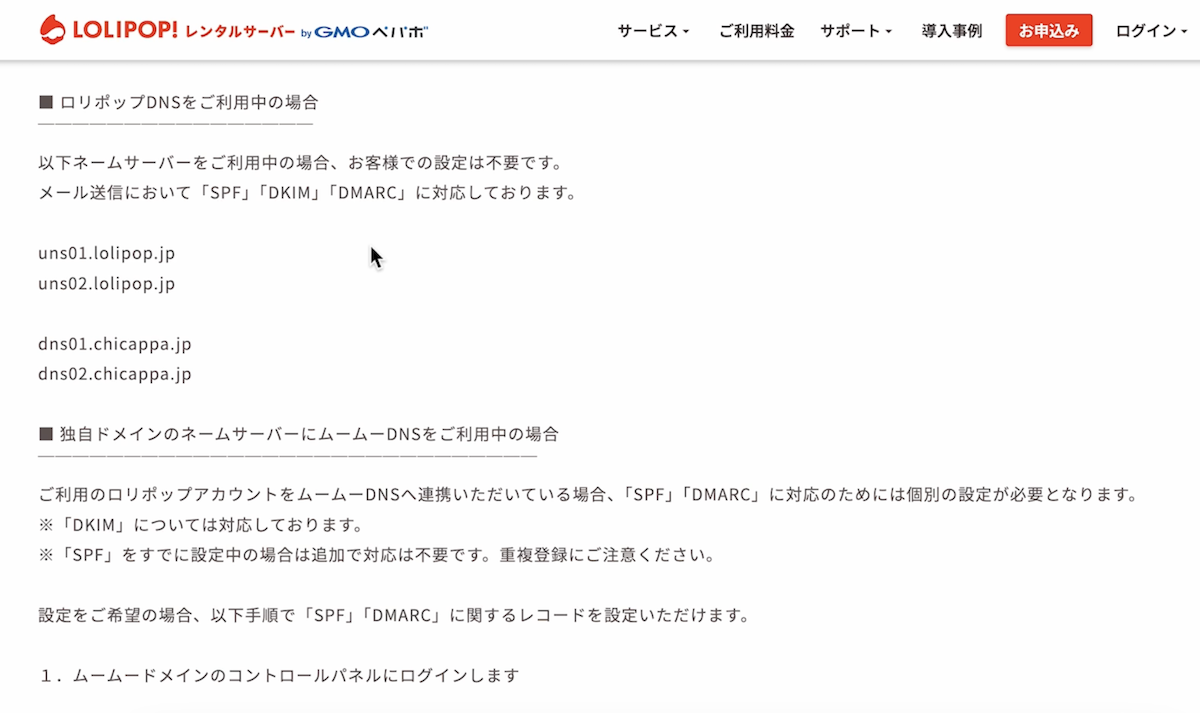

DNS設定の追加

SPFやDMARCの設定はDNSへのレコード追加で設定できるため、契約者自身でも設定することが可能です。

「レンタルサーバー(ドメイン)会社名+ SPF」などで検索すると多くの場合ヘルプページなどがヒットしますので、確認してみてください。

まとめ

まとめです。今回はGmailの送信者ガイドラインをベースにSPF・DKIM・DMARCについて説明しました。

| SPF(Sender Policy Framework) | 送信メールが、事前に許可された(DNSレコードに設定されている)メールサーバーから送られていますよ、というメール認証の仕組み。 独自ドメインとは無関係のメールサーバーから送信されたメールでないことを証明する仕組み |

| DKIM(DomainKeys Identified Mail) | メールが送信途中で改ざんされていないことを証明するメール認証の仕組み(電子署名) |

| DMARC(Domain-based Message Authentication, Reporting, and Conformance | 前述のSPFとDKIMのどちらか、または両方に失敗したメールを、受信側(Gmail)がどう扱うべきかを、送信側があらかじめ指示しておく仕組み (そのまま受信して/迷惑メールに振り分けて/廃棄してから選択) |

今回は以上になります。最後までご覧いただきありがとうございます。

個別指導形式のスクールでは、自分の知りたいことをピンポイントで学習・達成でき、自分で更新もできるというメリットもあります。

教室の無料事前相談もしておりますので、まずはお気軽にご登録ください。

YouTubeチャンネル開設しました!

最大月間50万PVの当ブログをベースに、Youtube動画配信にてWordPress、ホームページ作成、ブログのことについてお役立ち情報を随時配信していきます。

ご興味ある方はぜひチャンネル登録をしていただけますと幸いです。