WordPressは、オープンソースで自由に利用でき、世界的にもシェアが高い一方、攻撃を受けやすくハッキングされる例も多々あります。

実際にここ最近、身近にWordpressがハッキングされたサイトを見かけ、対処する機会がありました。

■ハッキングを受けたサイトの例

今回は、WordPressがハッキングされた時の症状や実例をいくつかご紹介します。

WordPressがハッキングされた時に受ける具体的な内容

ハッキングされた際に受ける被害内容例

WordPressがハッキングされた時に受ける具体的な被害内容をご紹介します。

ハッキングされた時にうける被害は具体的には以下のようなものがあります。

- 自サイトを踏み台にされたメール送信

- スパムサイトへのリダイレクト

- ページの改ざん

- 不正なページの作成

- WordPress内部データの流出

注意するべき点として、トップページが全て改ざんされるなど明らかなハッキングはわかりやすいのですが、サイト運営者がわからないように密かに不正な振る舞いを起こさせていた、というケースもあります。

たとえば、スパムサイトへのリダイレクトも、毎回必ず起きるというわけでもなく、何回(何十回)かに一度スパムサイトへのリダイレクトを行うといったケースがあります。

また、ハッキングされているサイトはSEOの評価も下がる危険があるので、放置しない方が良いでしょう。

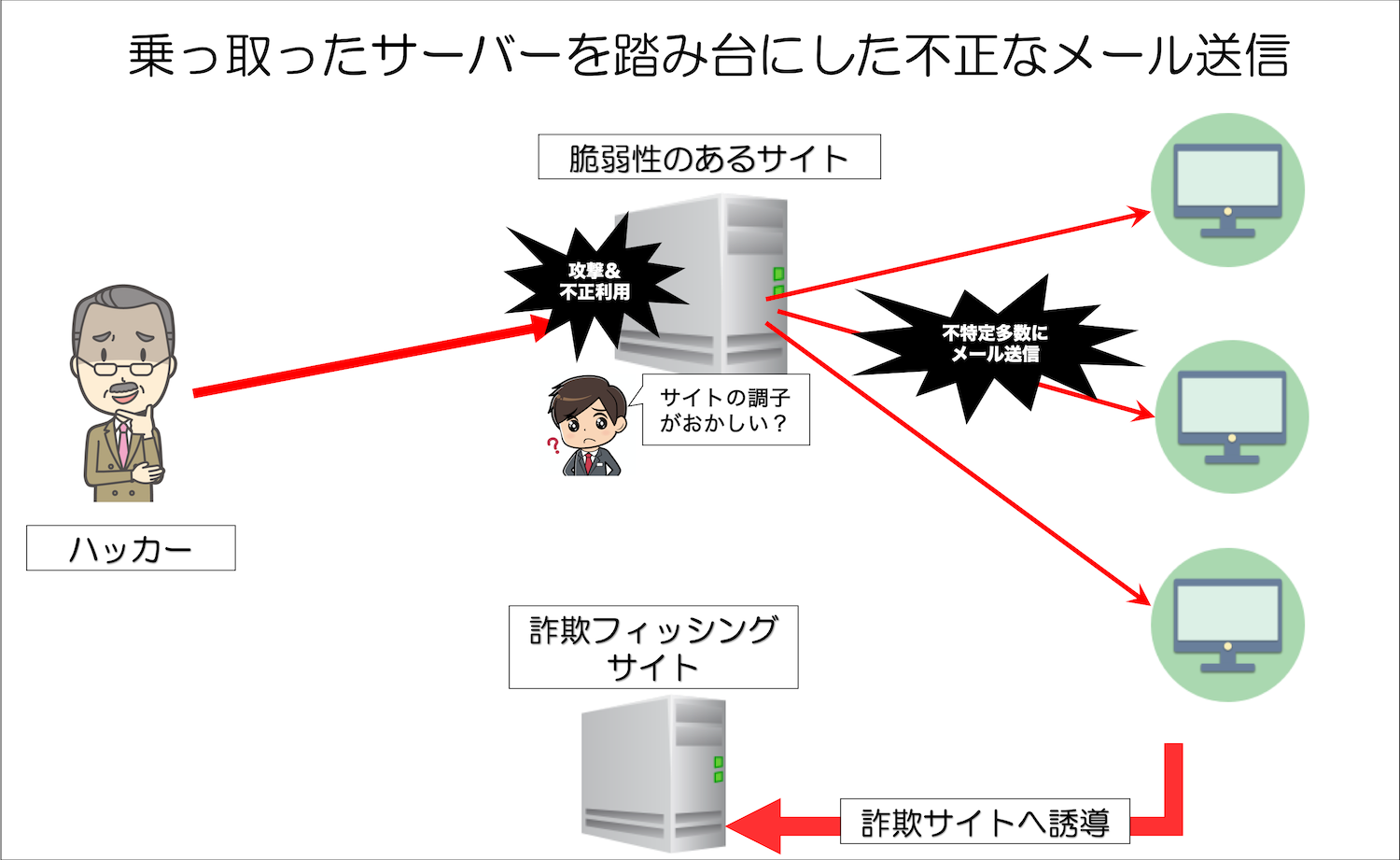

自サイトを踏み台にされたメール送信

よくあるケースが、サイトを踏み台にした不特定多数への不正なメール送信です。

サーバーに不正なプラグインを仕込まれたり、お問い合わせフォームの脆弱性を利用して、自分のサイト経由で知らない人に大量にメール送信されてしまいます。

お客様の上記サーバーアカウントにおいて、

サーバー用メール送信ソフトウェア(Sendmail)を用いた

日本国外のメールアドレスに対する大量のメール送信処理を確認いたしました。当サポートにてセキュリティ調査を行いましたところ、

お客様がご利用のプログラムにセキュリティ上致命的なバグ(脆弱性)が存在し、

当該脆弱性を第三者に悪用されてしまった可能性が非常に高い状況でございました。※エックスサーバー社のサポートデスクより連絡があった不正検知連絡メール

お問い合わせフォームを経由したメール送信は、プログラムを書けば一瞬で何千件と実施できてしまいます。

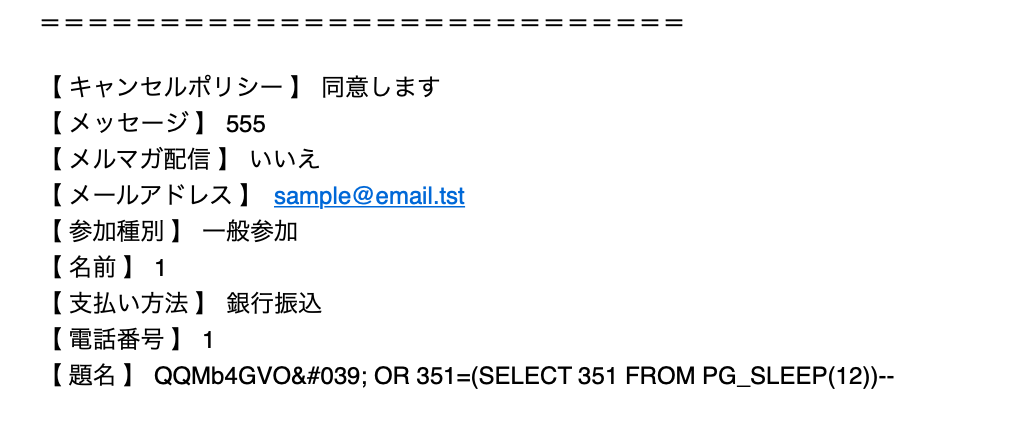

「最近スパムメールが多いな」「意味不明なメールがきた」と思ったら不正な攻撃もしくは攻撃の下見かもしれません

脆弱性を探している攻撃の下見と思われるメール

下記のような攻撃のトライをしていると思われるメールが来ることもあります。

■攻撃をトライしていると思われるメールのサンプル

本文のところをみると、SQLインジェクション(データベースの脆弱性を狙った攻撃)を試行していることがわかります。

ネットで「sample@email.tst」で検索したところ、サーバー攻撃の下見などでこのメールアドレスが使われているようですので、知らない意味不明なメールが来始めたら要注意です。

Web入力フォームにおいて、メールアドレス「sample@email.tst」、住所「3137 Laguna Street」、電話番号「555-666-0606」が入力されているウェブサイトは、脆弱性発見ツール「Acunetix Web Vulnerability Scanner」を悪用して、攻撃の糸口を探されている可能性があります。

(参考記事)世界に静かに広がる「サイバー攻撃の下見」の痕跡より引用

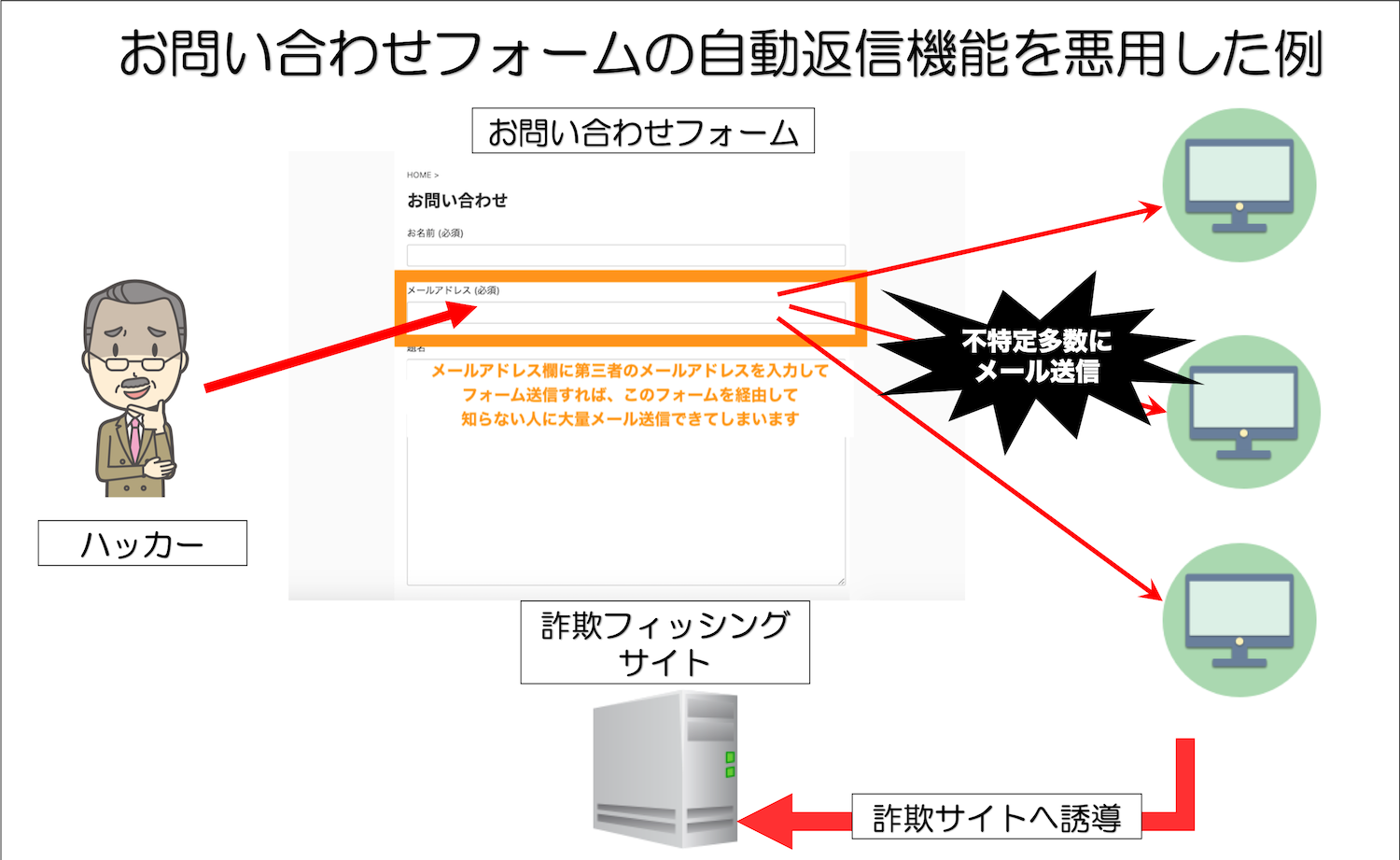

お問い合わせフォームの自動返信機能を利用した不正利用

最近、お問い合わせフォームの自動返信機能を利用した不正利用が目立っています。

メールアドレス欄に他人のメールアドレスをランダムに入れて大量送信することで、自分のお問い合わせフォーム経由でいろいろな人に自動返信メールが届けられてしまいます。

お問い合わせフォームに自動返信機能をつけている場合は、GoogleのreCAPTCHAサービスなどと連携することで対策できます。

(関連記事)【無料スパム対策】Contact Form 7でreCAPTCHAを設定する

お問合せフォームを悪用する攻撃増加に関する注意喚起 | さくらインターネット

【注意喚起】お問合せフォームのセキュリティ対策のお願い | ロリポップ

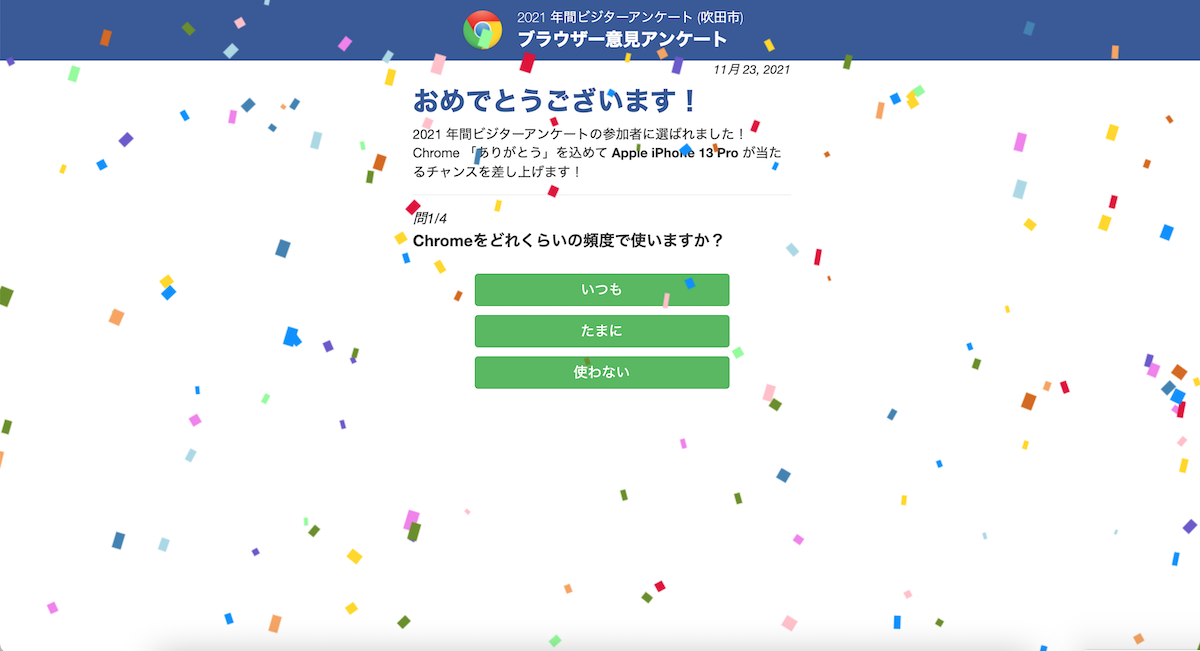

スパムサイトへのリダイレクト

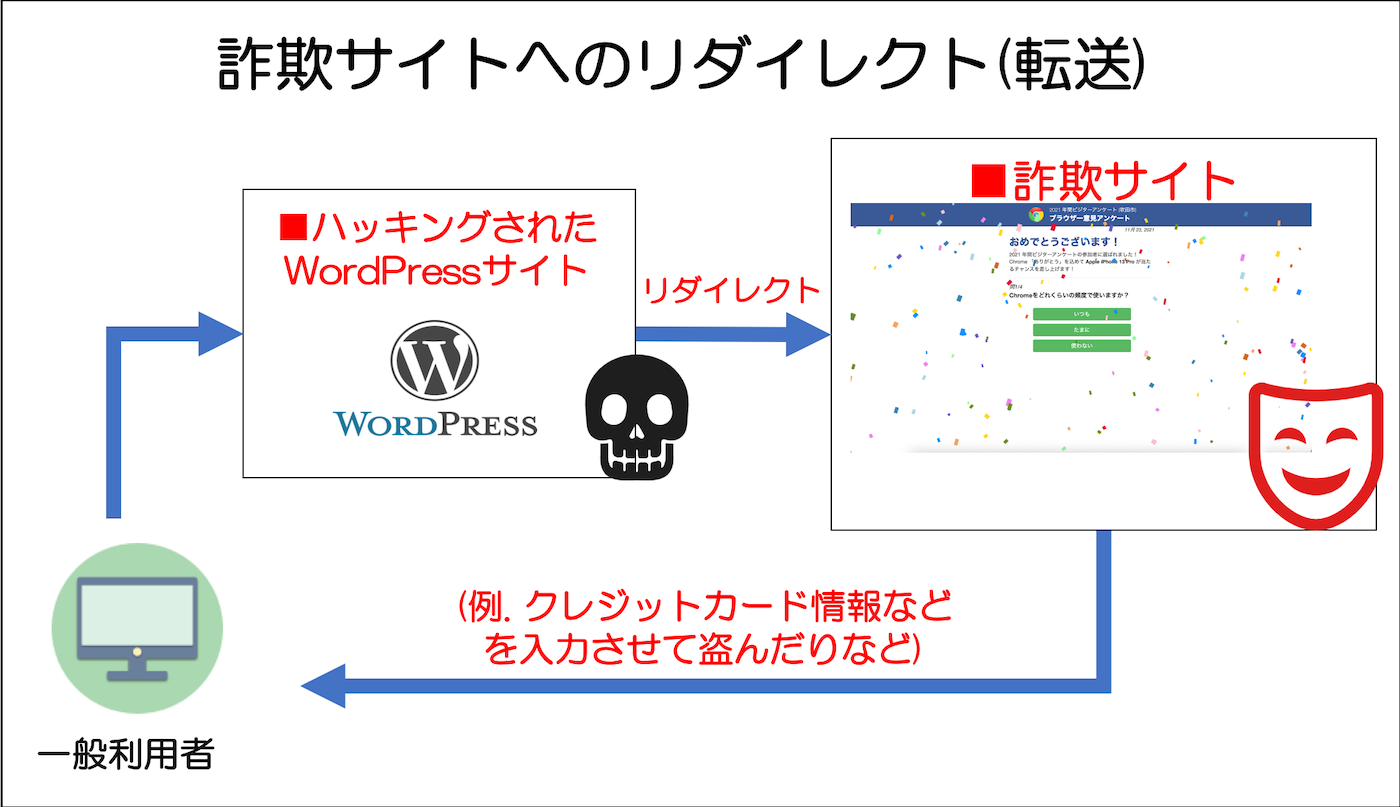

メールの不正利用のほかにも、スパムサイトへのリダイレクトもよくあるハッキング事例です。

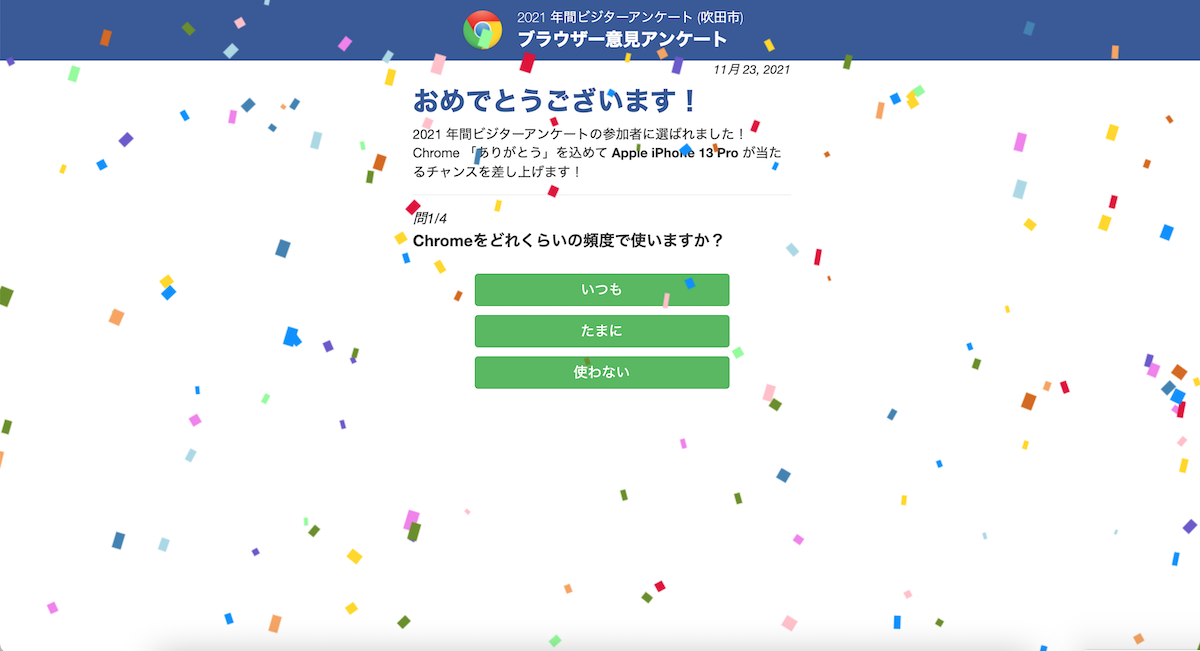

以下は、スパムサイトへのリダイレクトされた例です。

本来アクセスしたかったはずのサイトにアクセスすると、下記のような知らないサイトに移動させられてしまいます。

このスパムサイトへのリダイレクトも、毎回必ず起きるというわけでもなく、何回(何十回)かに一度だけ、スパムサイトへのリダイレクトを行うといったわかりずらいケースがありますので注意しましょう。

■詐欺サイトへのリダイレクト(転送)

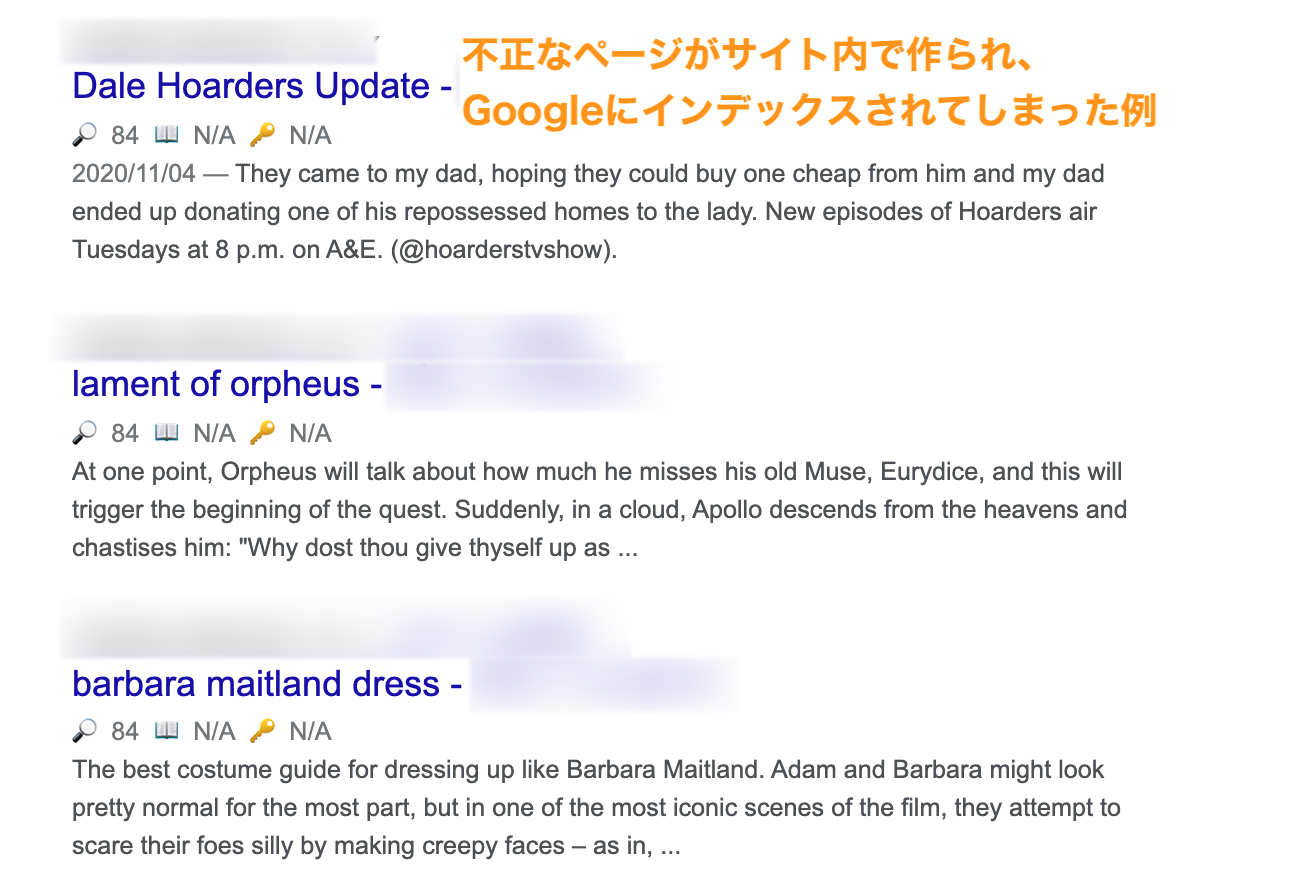

不正ページの作成・ページの改ざん

知らない間に、自分のサイトに不正ページが作成されていたり、ページが改ざんされている場合もあります。

以下は、不正ページが作成された例です。本来このようなページはないはずですが、知らない間にハッカーによってページを作成・改竄させられてしまいました。

上記のようなページがGoogleにインデックスされると、自分のサイト内で詐欺ページが作られてしまっていたり、SEOにも大幅な悪影響を与える場合もあるので早い目に対処しておく必要があります。

ハッキングと心配しがちだが問題ない例

また、初心者の方でハッキングと心配しがちな現象で、実はハッキングではないという意味で大丈夫な例もあります。

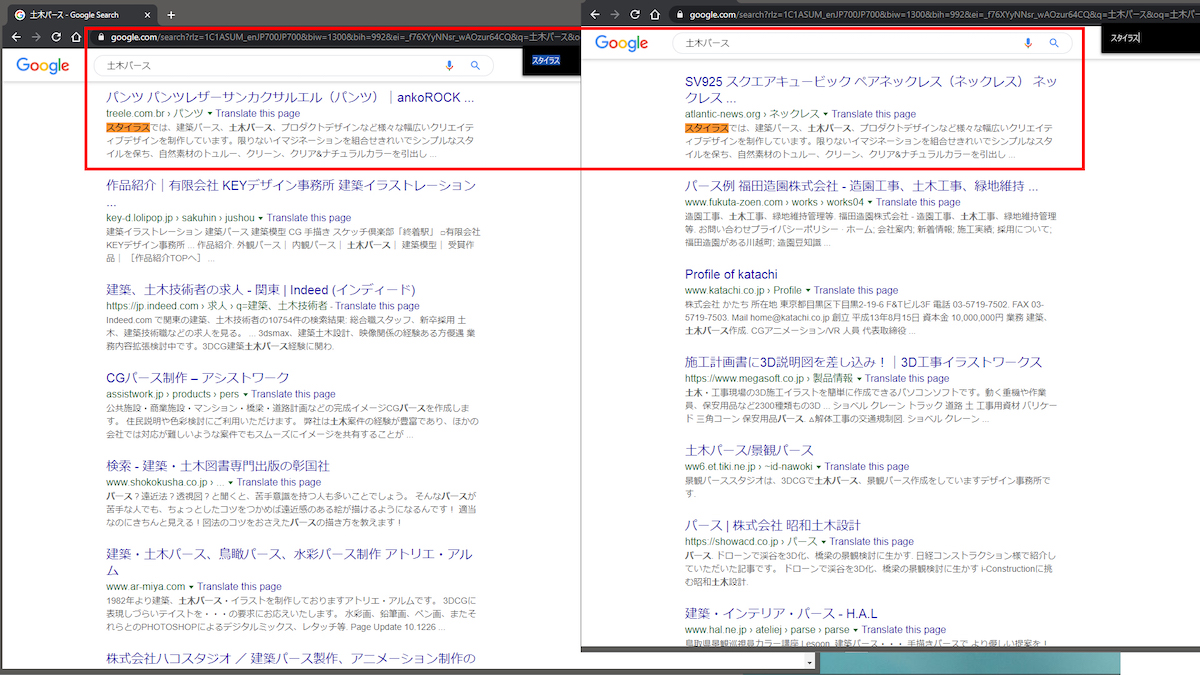

よくあるのは、自社コンテンツ(タイトルやメタディスクリプション)を、全く別のドメインにて勝手に使われている例です。

知らないサイトが自分の文章の内容をmeta description で勝手に使用しているのをみつけました。この文章は、自分のホームページの最初の文章です。何か、ハッキングされたとかその他考えられることはありますか?SEO ランキングにも影響でたりしますか?対策方法などあればアドバイスお願いします。

・・(以下返信の一部を引用)・・・”こんにちは。メタディスクリプションタグは右クリックの「ページのソースを表示」から見れるので誰でもコピーすることが可能です。”

”ランキングには特に影響ないと思われます。ああ、これ、よくあることです。他の有識者の方がおっしゃっているように悪影響は特にありません。気になるのであればスパムレポートをするといいかもですが、場合によっては数千ページとかになることもあるので、そうなったら気にしないのが吉って感じですね。”

サイトのタイトルやメタディスクリプションは誰でも見ることが可能で、自社ドメインでないサイトに勝手に使われています。

この現象は自社のサイトがハッキングされているわけではありません。

(例)レンタルサーバーから不正アクセス検知・アクセス制限されることも

WordPressがハッキングされた場合、レンタルサーバー会社のサポートから不正アクセスの検知やアクセス制限措置の連絡が来ることがあります。

下記はエックスサーバーで、ハッキングされたサイトに対してサポートデスクから通知された文言の例です。

【Xserver】■重要■お客様のサーバーアカウントにおける不正なアクセスの検知および制限の実施について

平素は当サービスをご利用いただき誠にありがとうございます。

Xserver カスタマーサポートでございます。サーバーID :XXXX

ドメイン名 :XXXXX

お問合せ番号:XXXXお客様の上記サーバーアカウントにおいて、

サーバー用メール送信ソフトウェア(Sendmail)を用いた

日本国外のメールアドレスに対する大量のメール送信処理を確認いたしました。当サポートにてセキュリティ調査を行いましたところ、

お客様がご利用のプログラムにセキュリティ上致命的なバグ(脆弱性)が存在し、

当該脆弱性を第三者に悪用されてしまった可能性が非常に高い状況でございました。そのため、事後のご案内となり大変恐縮でございますが、

緊急措置として下記制限を実施しております。▼サポートにて実施した制限内容

-------------------------------------------------------

・XXXXドメインにおいて緊急的なWebアクセス制限を実施

※上記処理に伴い、Webアクセスを行うと403エラーとなる状況です。

-------------------------------------------------------さらなるスパムメールの大量送信やフィッシングサイトの開設などの

『不正アクセス』による被害の拡大を防ぐため、上記対応を実施しましたことを

何卒ご了承くださいますようお願いいたします。不正アクセスの対策と制限の解除手順につきましては、

下記をご参照くださいますようお願いいたします。

上記メールでは、下記のような対策を促されました。

========

【3】お客様に行っていただきたい対応内容について

[1] ご利用のPCにてセキュリティチェックを行ってください。

[2] 該当ドメイン名を「初期化」してください。

[3] FTPソフトによるデータアップロードなど、ホームページ再開のための作業を行ってください。

[4] 該当ドメインにて設置されていたプログラムにおいて、脆弱性の調査を必ず行ってください。

[5] 設置されているWordPress等の設置プログラムについて管理パスワード変更してください。

========

程度によりますが、不正ファイルが設置されたりファイル改ざんされている場合は、初期化・再設置をされることが多いかと思います。

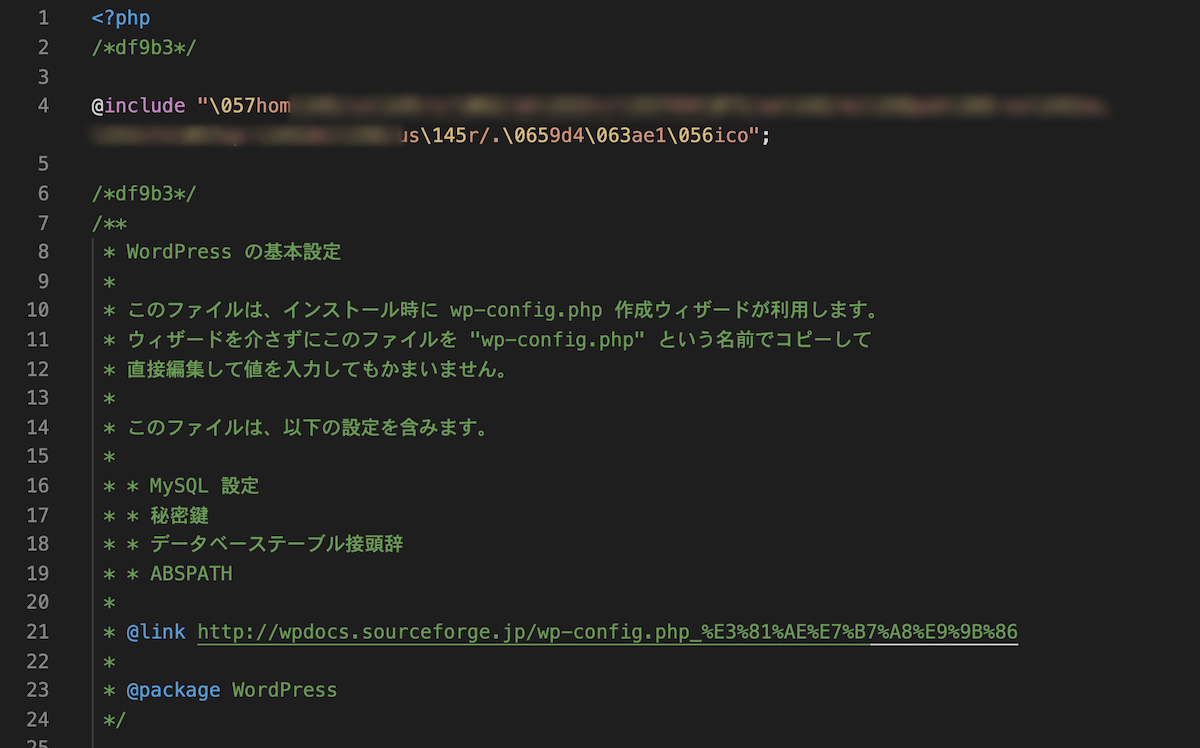

ハッキングされたサイトのサーバーの状態・事例

icoファイル偽装

icoファイル偽装による不正ファイル設置・サイト改ざんの事例をご紹介します。

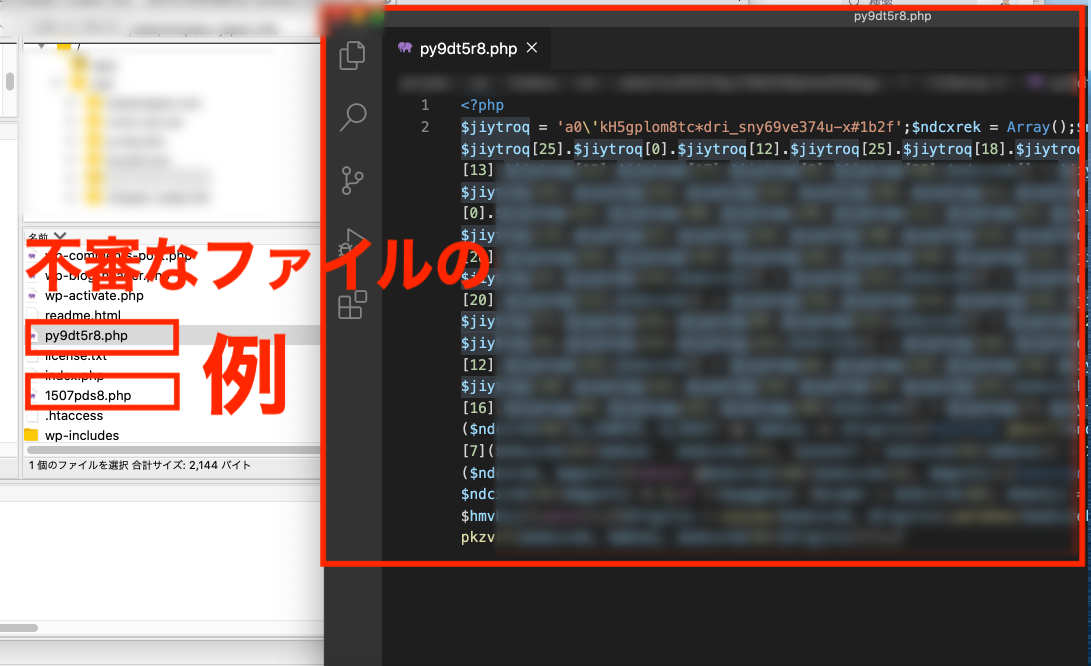

WordPressのインストールディレクトリをみたところ、通常時にはない不審なファイルが存在したり、既存サイトの改ざんが見受けられました。

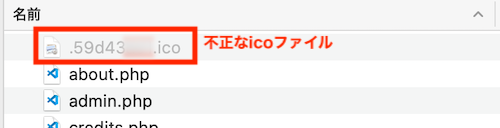

- wp-adminのとあるフォルダ内に隠しファイルの.icoファイルがある。中身を見るとphp文になっていて内容はエンコードされていて、一見では読むことはできない

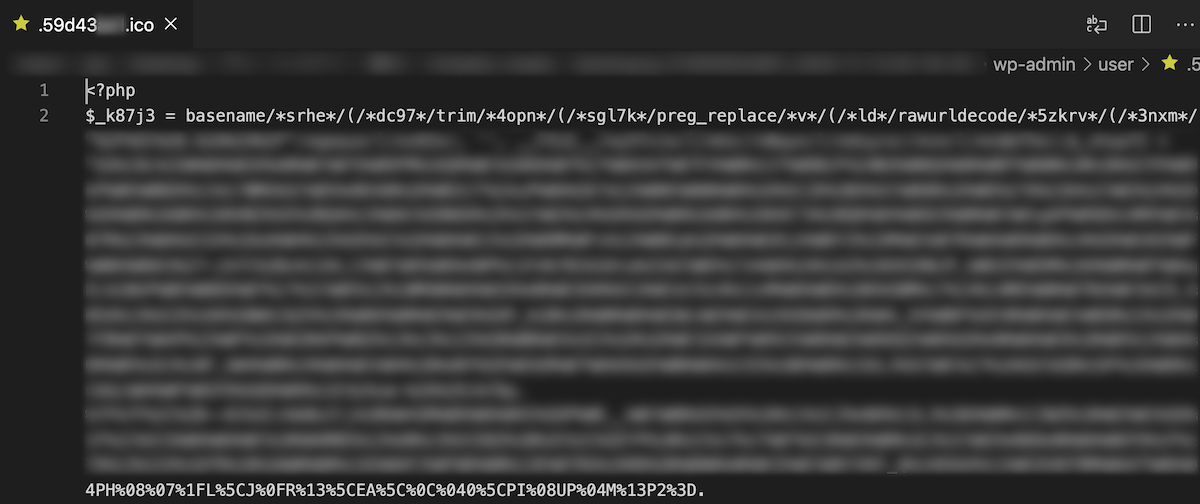

- 各フォルダ内にindex.phpが生成。冒頭に@include \057om017/cxd……/\087coといったおかしなファイルをインクルード(読み込んでいる)。調べるとunicodeでエンコードされているらしく中身が読みづらいが、かろうじてパスはわかる

- wp-config.phpなども冒頭上記のインクルード文がある。

- WordPressのフォルダ内に、983xarxg..php的な、ランダムな文字列のphpファイルが生成されている

実際に改竄されたページをお見せしながら解説します。

本例では、wp-admin/userディレクトリに、隠しのicoファイル(中身はPHPで、これがマルウェアの保内)が設置されていました。

wp-configをはじめ、index.phpなどのファイルがこのicoファイルをincludeで読み込んでいました。

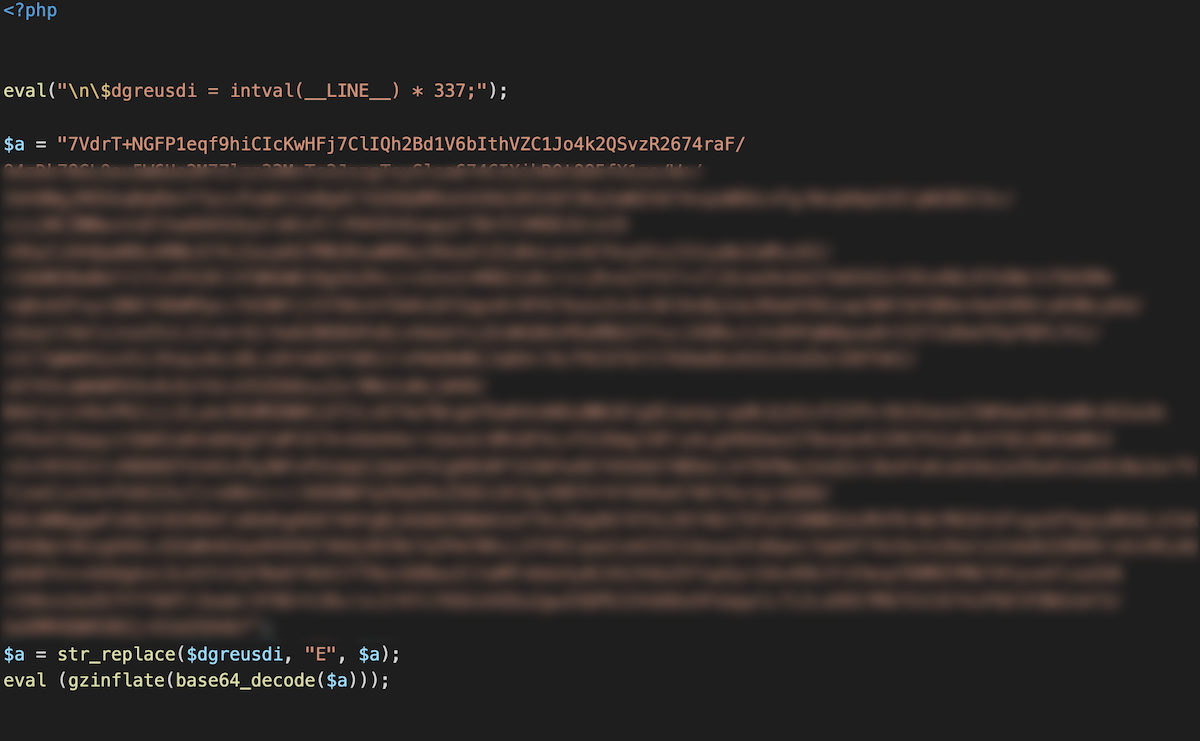

他にも不正なファイルが設置されており、中を見ると暗号化されたコードやevalなどの危険な関数が利用されていました。

■不正なファイルが作成されている

■不正なファイルの中身。evalなどのPHPの危険な関数が利用されている

base64でエンコードされた文字列(一見意味不明な暗号のような記述)→base64でデコード(phpの記述が復活)→evalでphpの記述を実行、という流れのようでした。

■icoファイル偽装。WordPressのシステムフォルダ(この事例では、wp-admin/userディレクトリ)に隠しのicoファイルが格納されている。

■icoファイルを確認すると、PHPファイルが記載されている

■wp-config.phpファイル(およびそのほかindex.phpファイルなど)に上記のicoファイルを読み込むinclude文を記述・改ざんされている

どこが侵入経路になっているのかは特定できませんでしたが、やっかいなことにこのケースでは、一つのドメイン(WordPress)だけでなく、複数のドメイン(要するにサーバー全体)で上記の不正なファイル設置や改ざんが見受けられました。

この例では、全てのドメイン内のディレクトリをいったん空にして、WordPressやプラグインを公式サイトよりダウンロードして、クリーンなファイルで再設置・復旧していきました(データベースと画像データのみ既存のものを利用)。

一つのレンタルサーバーに、更新していない放置状態のWordPressがあるとそこが侵入経路になる場合もあります。

(参考記事)ワードプレスでicoファイルに偽装したマルウェアに感染したら?

不正プラグインが設置されている

不正プラグイン設置によるハッキング事例もあります。

下記の事例では「ubh」という不正なプラグインが挿入されています。

この事例では、運用者のサイトに不正プラグインを設置したことにより、運用者の知らぬまま意図せぬ大量のメール送信がされた事例です。

【注意喚起】

ここ最近立て続けにあったのですが、WordPressを使っている人は、一度プラグイン一覧に「ubh」というのが紛れていないか確認してみてください。このプラグインがあるとそれを通ってWordPressに侵入される恐れがあるため、もし見つけたら即削除しておくと良いでしょう^ ^

— ブログサポーターがみたか (@gamitaka02) June 24, 2020

(参考記事)WordPress注意!不正アクセスで変なプラグイン「UBH CSU」が入っていないかチェック

ハッキング・攻撃はどのように行われるか

上記のようなサイトのハッキングはどのように行われるかですが、代表的なのは以下のような攻撃です。

- ブルーフォースドアタック(総当たり攻撃)

→主な対策:パスワードを複雑にすることで対応

- クロスサイドスクリプティング(XSS)

- SQLインジェクション

- バッファオーバーフロー

→主な対策:ソフトウェアを最新状態に保つことで対応

- Dos攻撃

→主な対策:サーバーサイドで実施

- フィッシングメールによるログイン情報の抜き出し

→主な対策:怪しいメールを開かない/サーバー側で2段階認証

専門的な話になるため詳しくは割愛しますが、ソフトウェアの脆弱性をついた攻撃を防ぐためには、PHPバージョンを含め、WordPress・プラグインなどのソフトウェアをできるだけ最新バージョンに保つ必要があります。

また、ブルーフォースドアタック(総当たり攻撃)は、いろいろなパスワードの組み合わせを片っ端から試して不正にログインする攻撃です。こういった攻撃には、パスワードを複雑にすることが基本です。

Dos攻撃(Denial of Services)は、特定のサーバー・ウェブサイトに大量のアクセス・負荷をかけることでサーバー・サイトを落とす攻撃です。Dos攻撃については、どちらかというとホスティングサービス提供者(レンタルサーバー側)での対策が主になります。

ハッキングを受けないためのセキュリティ対策

ハッキングを受けないためのセキュリティ対策について簡単に補足します。

残念ながら100%ハッキングを防ぐことはできません。しかし最低限のことを実施していれば、ハッキングされる確率を減らすことはできます。

やることとしては主に「パスワードを複雑にして不正ログインできないようにする」と「ソフトウェアを最新バージョンにして脆弱性を少なくする」の2つです。

WordPressサイトにおいて、具体的には下記のような対策です。

- パスワードは複雑なものにする(パスワードは、英大文字小文字+数字+記号で10桁以上にする)

- WordPressやプラグイン・テーマは最新バージョンにしておく

- SiteGuardなどのセキュリティプラグインを導入する

- 不必要なプラグインは入れない

- 海外アクセス制限やWAFなどセキュリティ機能を持っているサーバーを選択する

- 怪しいメールを開かない/サーバー側で2段階認証

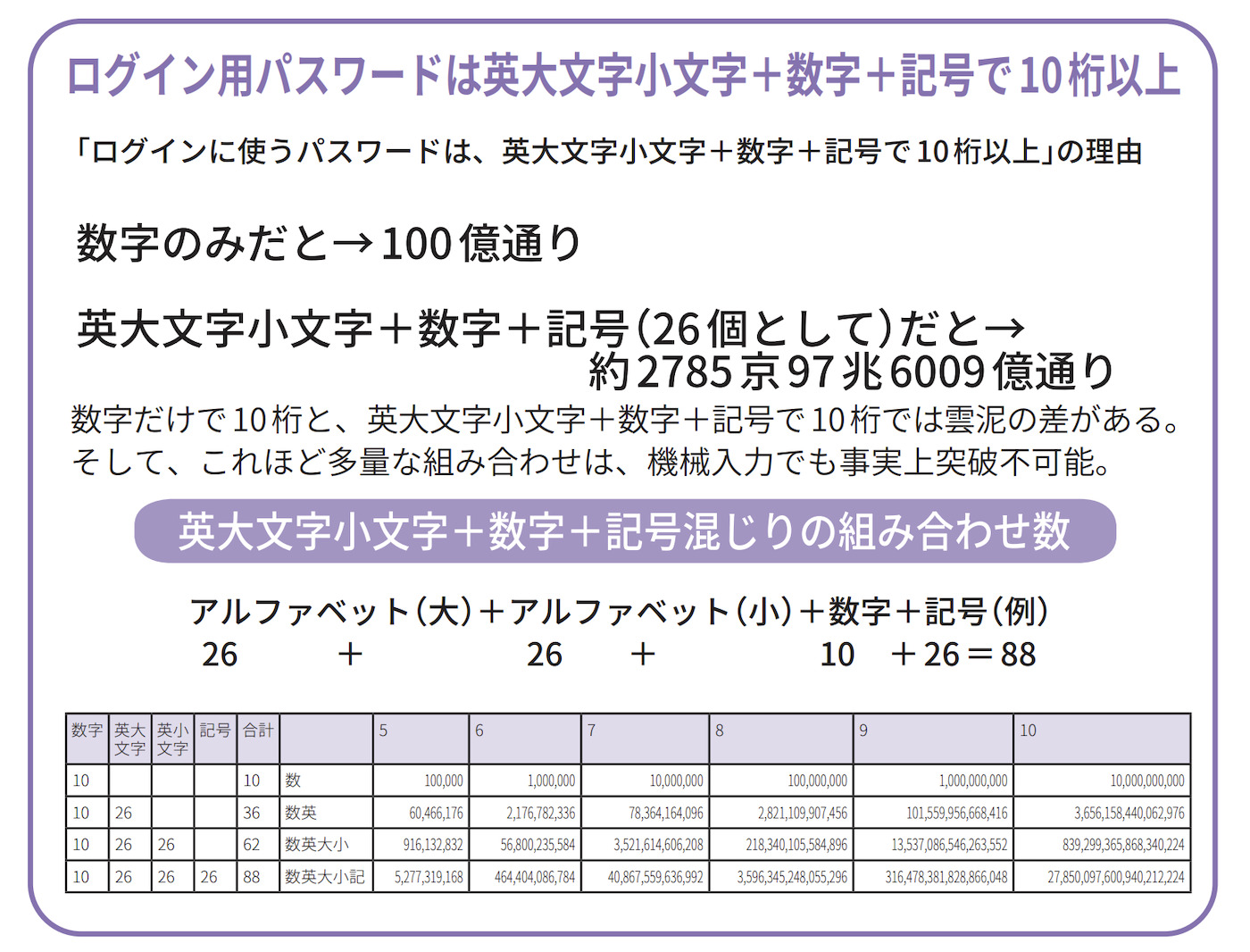

パスワードを複雑にする(大小文字+数字+記号で10桁以上)

特に、初心者の方でパスワードが簡単なもの(例.一般的な単語の組み合わせや、ユーザー名と同じなど)にする傾向が多いように思えます。

WindowsやMacなどのパソコンと違って、常に外部のインターネット上に晒されているので、簡単な単語などのパスワードは命取りになる場合があります。パスワードは複雑で類推されにくいものにするように意識しておきましょう。

下記はパスワードの桁数・強度と解読時間の関係です。検証条件にもよって異なる場合もあると思いますが、パスワード6桁だと一瞬で解読されていることがわかります。

パスワードの強度と解読時間の関係 LRM株式会社が発信する情報セキュリティの専門マガジンより引用

また、内閣サイバーセキュリティセンターのハンドブックによると、パスワードは「ログインに使うパスワードは、英大文字小文字+数字+記号で 10桁以上」が推奨されています。少なくともこのくらいは複雑にしておきましょう。

なお、SiteGuardなどのプラグインを入れている場合、ログイン履歴を確認することができます。

「私は大丈夫」と思っていても、意外と不正ログイン試行の痕跡がありますので、ぜひ一度確認してみることをお勧めします。

(関連記事)【セキュリティ対策】WordPress「SiteGuard WP Plugin」の使い方を徹底解説

WordPress・プラグイン・テーマのバージョンを最新にする

また、WordPressを運用していると、しばしばプラグインやWordPress本体・テーマで致命的な脆弱性が発見されたというニュースを見ることがあります。

以下は、WP File Managerというプラグインに致命的な脆弱性が発見された事例です。

2020年9月1日頃より、WordPress 用プラグイン File Manager の脆弱性を悪用した攻撃に関する情報が公開されています。File Manager は、WordPress の管理画面上から、サーバ上のファイルのアップロードや削除などの操作を実行できるプラグインです。

WordPress

File Manager By mndpsingh287この脆弱性が悪用されると、認証されていない遠隔の第三者が、悪意のあるファイルをアップロードし実行することで、脆弱性を持つプラグインがインストールされている WordPress サイト上で任意のコードを実行する可能性があります。本記事の発行時点で、当該脆弱性の CVE 番号は確認できていません。

WordPress 用プラグイン File Manager の脆弱性についてより引用

また、下記はWordPressのAll in One SEOプラグインの重大な脆弱性に注意、4.1.5.3への更新が必要の例です。

サイバーセキュリティ企業のSucuriは12月21日(現地時間)、公式ブログの記事「Critical Vulnerabilities in All in One SEO Plugin Affects Millions of WordPress Websites」において、WordPressの人気プラグイン「All in One SEO」に2件の脆弱性が報告されており、300万以上のWebサイトが影響を受ける恐れがあるとして注意を促した。これらの脆弱性を放置すると、攻撃者によってWebサイトの乗っ取りやデータベースに記録された情報の盗み出しなどに悪用される危険があるという。

不必要なプラグインを入れて放置すると上記のような脆弱性をついた攻撃を受けるリスクが高まるので、不要なプラグインを入れない・プラグインは最新バージョンにしておくなどが重要なセキュリティ対策の一つでもあります。

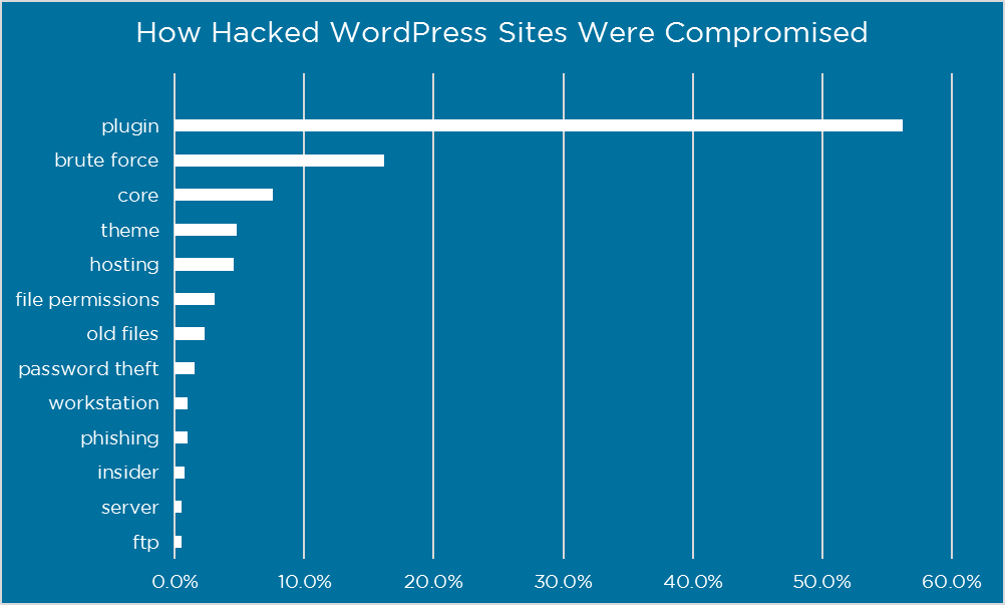

下記はWordPressのハッキング経路に関する調査ですが、特にプラグインが原因でハッキングされる例が多いようです。

不審なメールに記載されているURLをクリックしない

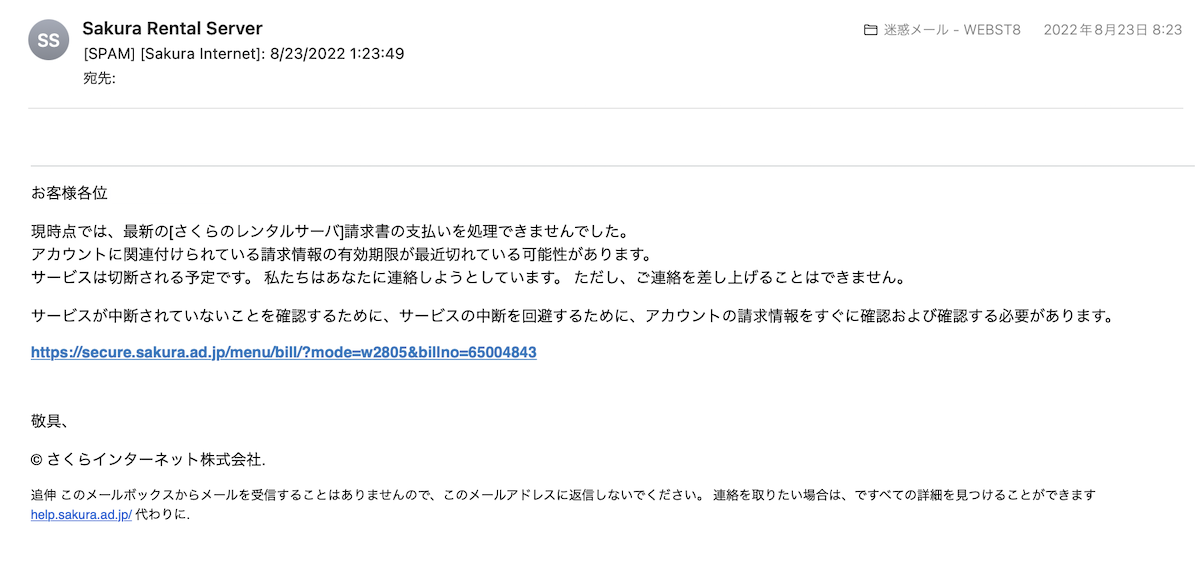

最近ではフィッシング詐欺メールが非常に多いです。サーバー会社などを装って偽サイトへ誘導しログイン情報を盗むやり口です。

(例)エックスサーバーを装ったフィッシング詐欺メール

(例)さくらのレンタルサーバを装ったフィッシング詐欺メール

サーバーのログイン情報が盗まれると、WordPressだけでなく、サーバーに登録しているすべてのデータが盗まれる恐れがあります。

上記のような詐欺メールが最近特に多くなっており、徐々に日本語も自然になりつつあります。

対策としては、怪しいメールを開かない、もしアクセスした場合はURLが正しいか必ず確認する、サーバー側で2段階認証を設定するなどして対策しましょう。

あわせて読みたい記事

WordPressのバージョンアップ方法および、バックアップ・復元の方法については下記記事をご参照ください。

WordPressがハッキング・マルウェア感染した時の復旧方法

WordPressのハッキングが感染したときの対処法についてご紹介します。

※FTPが触れる、PHPや.htaccessの中身がある程度読める必要があります。下手に触ると復旧不可能な状態になってしまうかもしれないので、自信のない方は専門業者に依頼した方が良いでしょう。

程度によりますが、不正なファイルの設置やPHPファイルの改ざんなどがされてしまった場合は、サイトの大部分が乗っ取られていると思っておいた方が良いです。

不正ファイルやファイルの改ざんを見つけた時点で、他にもバックドアとして不正なファイルや仕組みを仕掛けられているケースがあります。

そのため(バックアップを取った上で)WordPressやFTP、データベースのパスワードなどの変更や、WordPressファイル類をサーバーからいったん削除してクリーンなファイルで復元するといった手順が必要になります。

以前不正ファイル設置・PHPファイル改ざんされてしまったサイトに対しては、下記の手順で対処しました。MySQLデータベースはそのまま既存のものを利用(パスワードは変更)しています。

事象によっては上記以外の手順が必要になることもあれば、一部不要である場合もあると思いますので、あくまで一例としてご参考ください。

- 【STEP1】バックアップを取得してPCにダウンロードする

- 【STEP2】WordPressのバージョンを最新にして動作確認する

- 【STEP3】WordPressインストールディレクトリの中を空にする

- 【STEP4】「wp-config.php」と「.htaccess」をアップロードする

- 【STEP5】WordPressファイル類をサーバーにアップロードする

- 【STEP6】有効化したいテーマをアップロードする

- 【STEP7】最新のプラグインをサーバーにアップロードする

- 【STEP8】「uploads」フォルダの中身をアップロードする

- 【STEP9】各種パスワードを変更する

- 【STEP10】海外アクセス拒否の設定を解除する

具体的な復旧手順については「ハッキング・感染したWordPressの復旧手順・対策を解説」をご参照ください。

まとめ WordPressがハッキング・マルウェア感染した時の事例・症状

まとめです。今回は、WordPressがハッキング・マルウェア感染した時の事例・症状についてご紹介しました。

WordPressは、世界一のシェアで有名ですがその分、攻撃を受けやすくハッキングされる例も多々あります。

オープンソースで自由に利用できるというメリットがある一方、セキュリティ対策は不具合対応も自分でやらないといけません。

最低限やることとしては主に「ソフトウェアを最新バージョンにして脆弱性を少なくする」そして「パスワードを複雑にして不正ログインできないようにする」の2つです。

自社サイトがハッキングを受けないように基本的なセキュリティ対策は怠らないようにしましょう。

なお、ハッキングされたWordPressの具体的な復旧手順は「ハッキング・感染したWordPressの復旧手順・対策を解説」をご参照ください。

今回は以上になります。最後までご覧いただきありがとうございました。

あわせて読みたい記事

個別指導形式のスクールでは、自分の知りたいことをピンポイントで学習・達成でき、自分で更新もできるというメリットもあります。

教室の無料事前相談もしておりますので、まずはお気軽にご登録ください。

YouTubeチャンネル開設しました!

最大月間50万PVの当ブログをベースに、Youtube動画配信にてWordPress、ホームページ作成、ブログのことについてお役立ち情報を随時配信していきます。

ご興味ある方はぜひチャンネル登録をしていただけますと幸いです。